강의

수강에 앞서 기초지식

1.

외워서 끝내는 네트워크 핵심이론 기초를 완강한 것으로 가정

2.

인터넷 공유기를 사용해본 경험이 있으며 내용을 이해하지 못하더라도 관련 설정을 찾아보고 변경할 수 있음

학습목표

•

네트워크 장치의 3대 구조를 이해한다.

•

NAT 기술 기반 인터넷 공유기 작동원리를 이해한다.

•

부하분산 장치의 원리를 이해한다.

•

VPN의 구조와 원리를 이해한다.

•

주요 네트워크 보안 장치의 특징을 이해한다.

Section0. 네트워크 장치의 구조

세 가지 네트워크 장치 구조

•

inline

◦

packet

▪

다루는 데이터

◦

drop/bypass

▪

패킷을 허용할지 차단할지 결정

◦

filtering

▪

패킷을 어디로 보낼지 결정

◦

ex) router

◦

L3 Layer

•

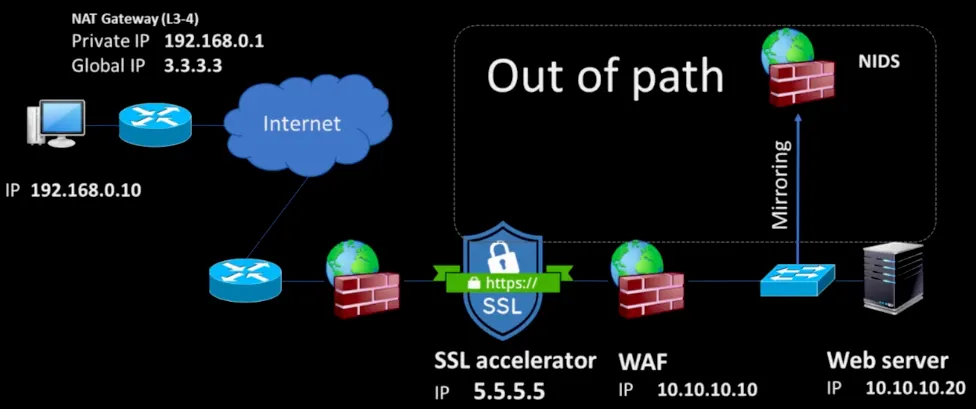

out of path

◦

packet

▪

다루는 데이터

◦

read only, sensor

▪

오로지 읽거나 감지하는 역할

▪

보안 센서, 장애대응 센서

◦

ex) tab switch

◦

L3 Layer

•

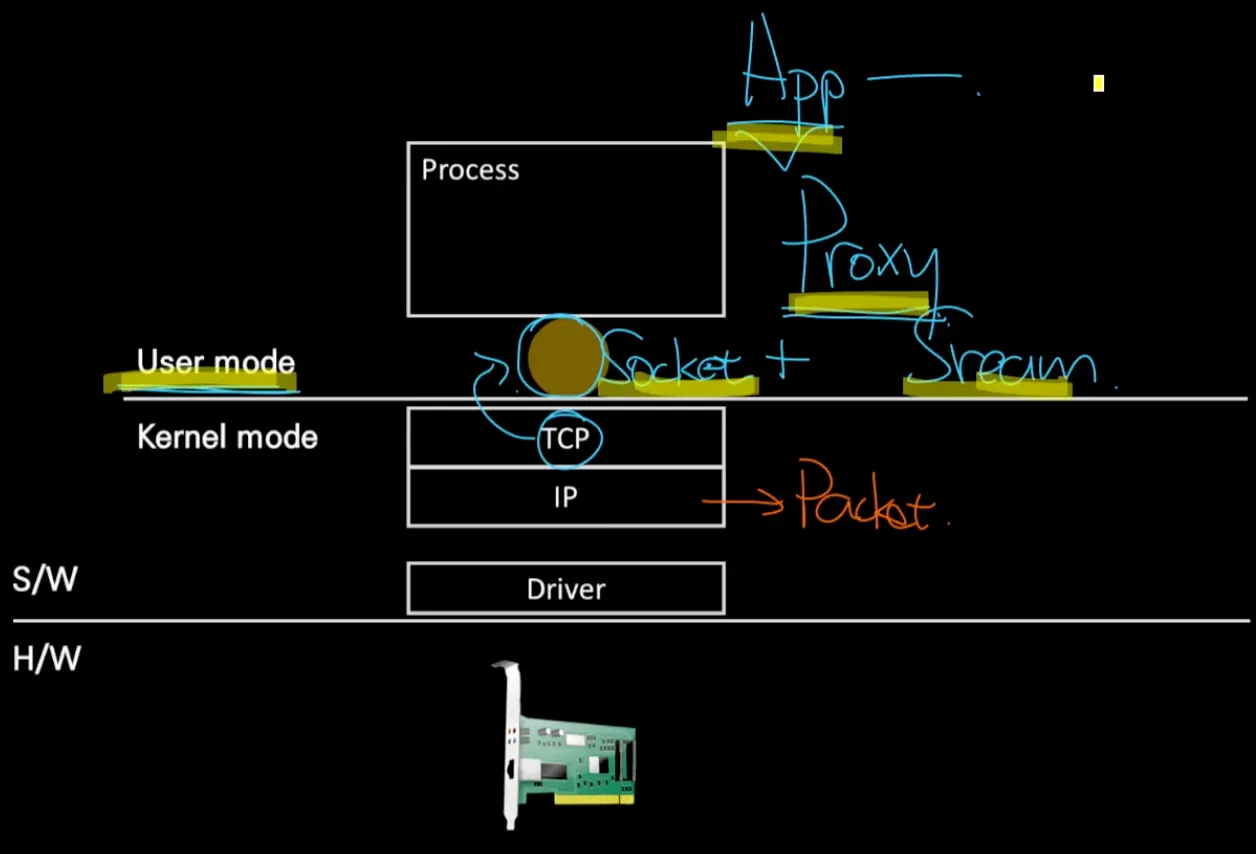

proxy

◦

socket stream

▪

다루는 데이터

◦

filtering

▪

대리자의 개념으로 어디로 보낼지 결정

◦

user mode의 application에서 socket을 통해 stream 데이터를 사용하므로 L7 Layer

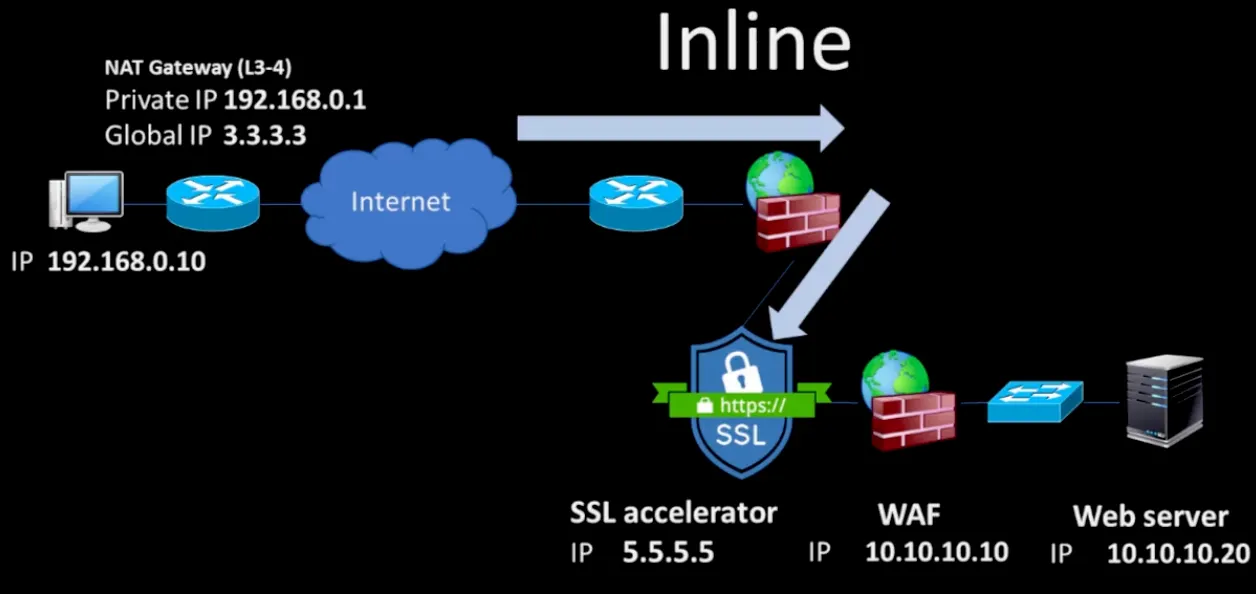

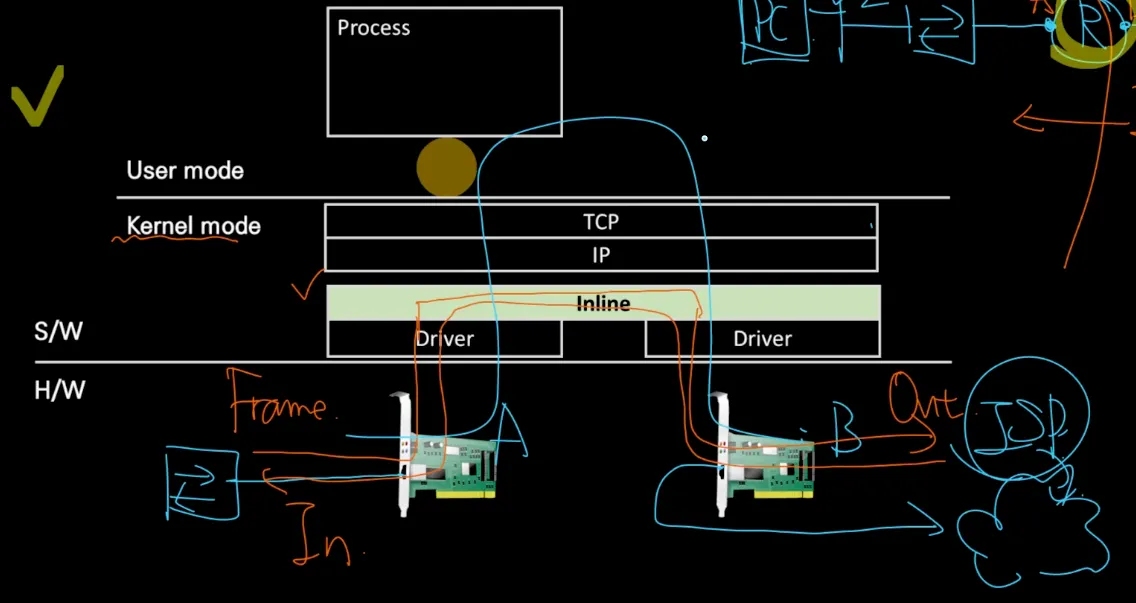

Inline 구조

•

ex) 공유기, Router, Firewall, IPS

•

inline 장치는 OS에 속하며 커널모드에서 작동한다.

•

일반적인 NIC이 아닌 가속기 NIC인 경우엔 패킷에서 IP Header 빼고 TCP Payload를 찾아주는걸 하드웨어 수준에서 해준다.

•

네트워크 속도가 아무리 빨라도 inline 장치 하나의 성능이 떨어지면 전체적인 성능이 하향평준화된다.

•

패킷이 아웃바운드 될 때 허용하면 bypass, 차단하면 drop이다.

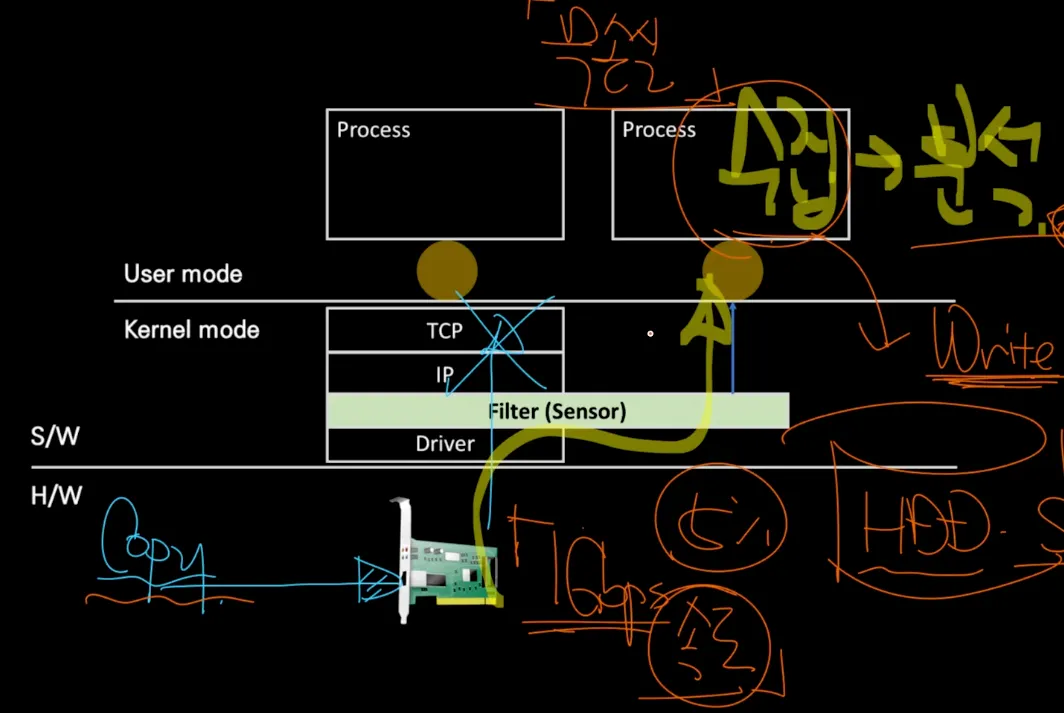

out of pass 구조

•

ex) 탭 스위치, 스위치

•

out of pass 장치는 센서로 수집장치이다.

•

L2 Port Mirroring과 같은 방법을 통해 특정 포트의 패킷을 다른 포트를 통해 미러링(카피) 할 수 있다.

•

미러링은 곧 부하로 연결되기 때문에 고성능 하드웨어가 필요하다.

•

미러링된 데이터를 수집하는 과정에서 write 속도보다 네트워크 속도가 더 빠르기 때문에 손실이 생긴다.

•

ISP의 유해 사이트 차단 방법

◦

SPI : HTTP의 헤더를 뜯어보는 것

◦

DPI : HTTP의 페이로드를 뜯어보는 것

◦

대한민국의 ISP는 SPI까지는 허용되기 때문에 유해 사이트에 접근하려하면 redirect 시킨다.

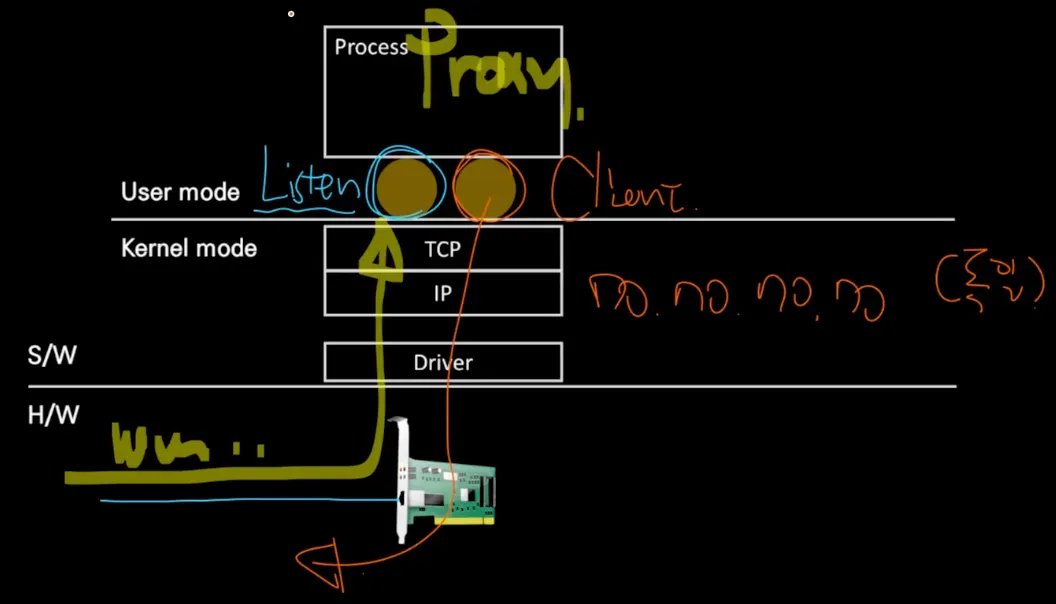

proxy 구조 (우회)

•

우회 목적으로 주로 사용

•

Socket 수준이므로 Stream 데이터 단위 사용

•

프록시 서버를 대리자로 사용해서 원하는 서버에 접근

•

프록시 서버는 Socket을 LISTEN용, CLIENT용 2개를 연다.

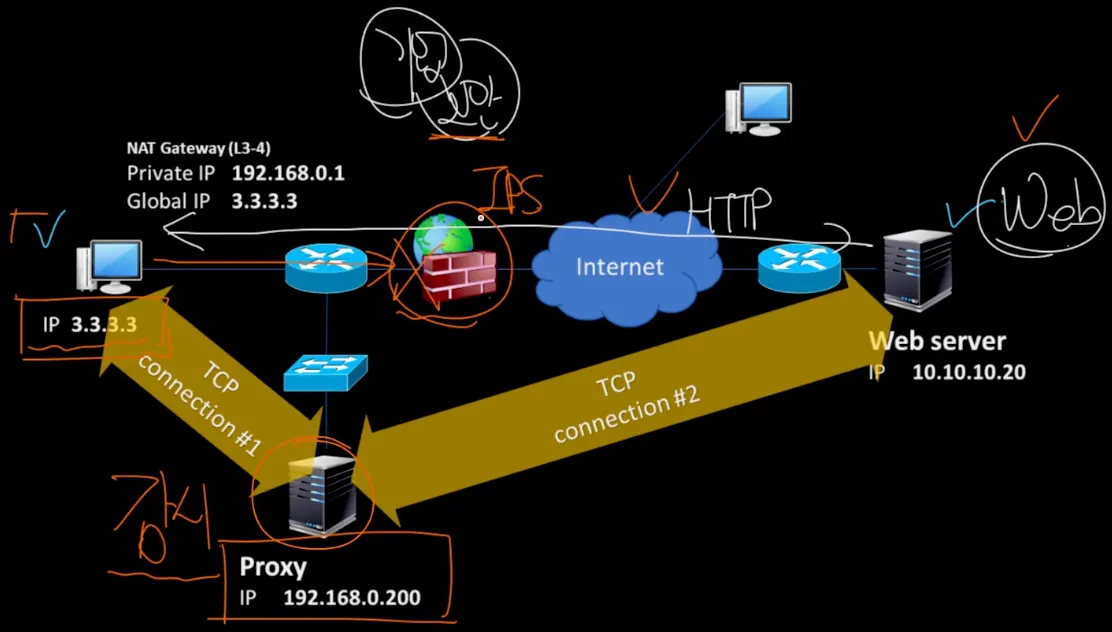

proxy 구조 (보호와 감시)

•

내부망의 PC는 보안이나 감시를 목적으로 IPS 혹은 프록시 서버를 거치게끔 한다.

•

IPS는 패킷 단위를 처리하지만 프록시 서버는 Stream 단위를 처리한다.

•

프록시 서버를 IPS에 설치해서 쓰는 경우도 있다.

•

내부에서 외부로 나가는걸 감시할 수 있지만 외부에서 내부로 들어오는 것도 감시할 수 있다.

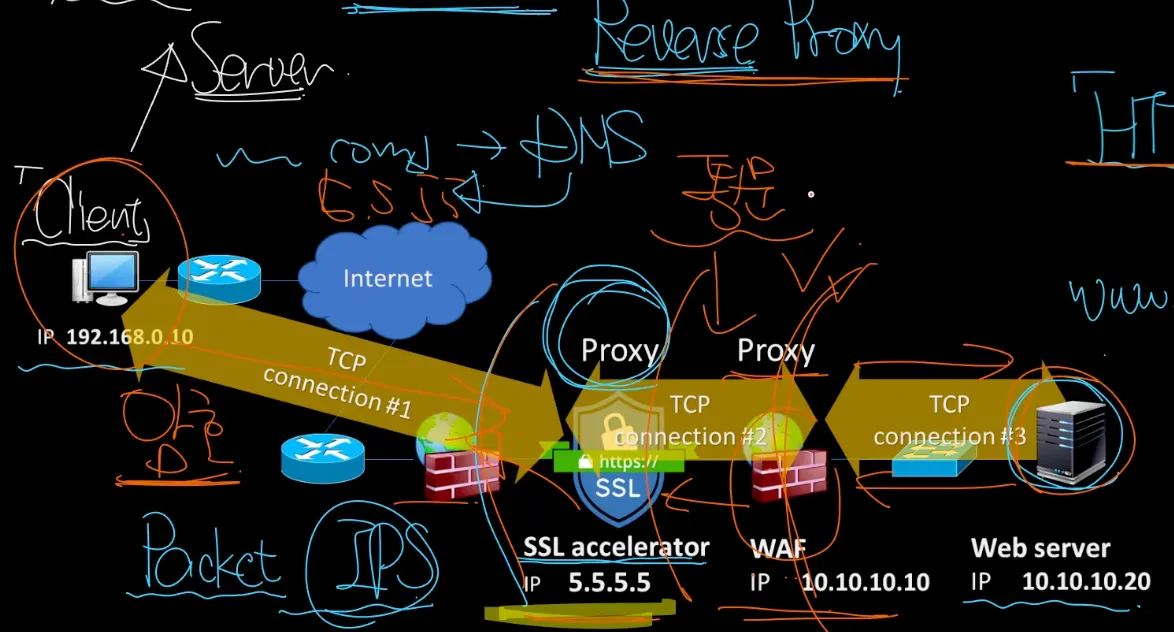

proxy 구조 (서버 보호)

•

서버 관점에서 서버를 보호할 목적으로 리버스 프록시 서버를 둔다.

•

IPS, SSL accelerator, WAF 등을 리버스 프록시로 볼 수 있다.

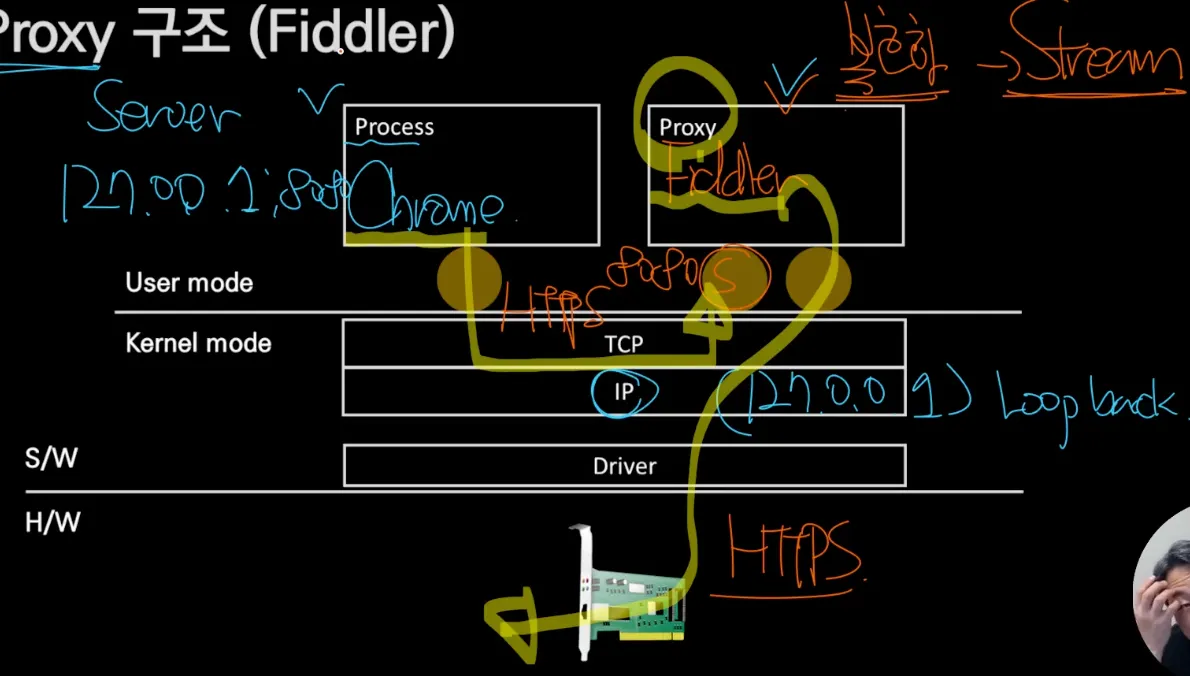

proxy 구조 (Fiddler)

•

HTTPS 복호화를 목적으로 사용하는 프로그램이다.

•

HTTPS 통신을 할 때 루프백(127.0.0.1)을 이용하여 Fiddler를 프록시 서버 삼아서 통신한다.

Section1. 인터넷 공유기 작동원리

공유기 작동원리 및 개요

•

일반적인 인터넷 공유기는 NAT(Network Address Translation) 기술이 적용된 장치이다.

•

보통 주소와 포트번호를 모두 제어한다.

•

인터넷 IP주소 부족 문제를 해결해준다.

•

패킷 필터링 방화벽과 비슷한 보안성을 제공한다.

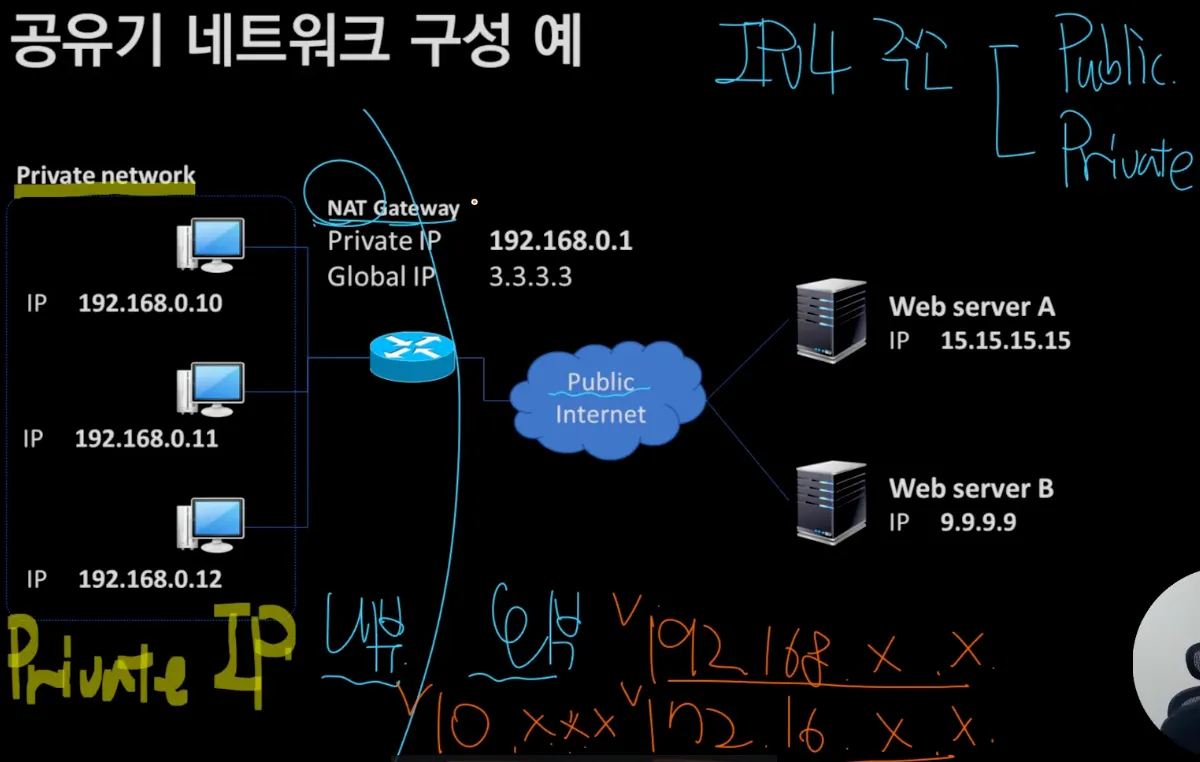

공유기 네트워크 구성 예

•

NAT를 기준으로 Public(Global) network와 Private network가 존재한다.

•

Private IP는 192.168.~, 172.16.~, 10.~ 등 주소 대역이 존재한다.

공유기 구조에 따른 분류

•

Cone NAT

◦

Host 단위로 외부포트 지정

◦

Full Cone

◦

Restricted Cone

▪

IP Address restricted

▪

Port restricted

•

Symmetric NAT

◦

TCP 세션마다 외부포트 지정

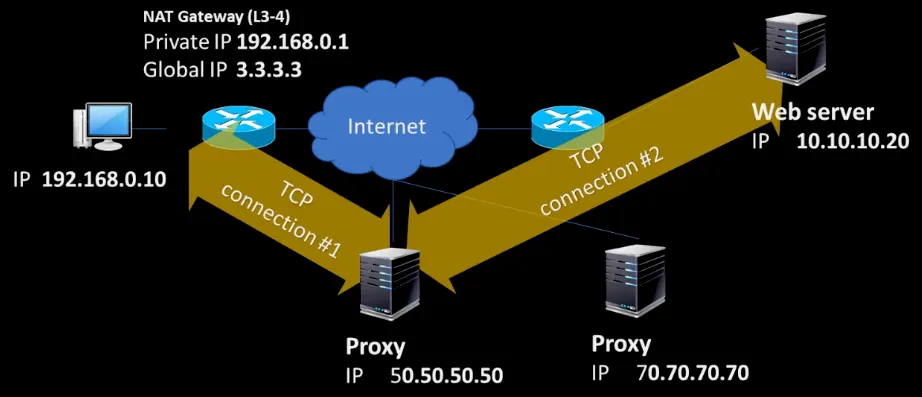

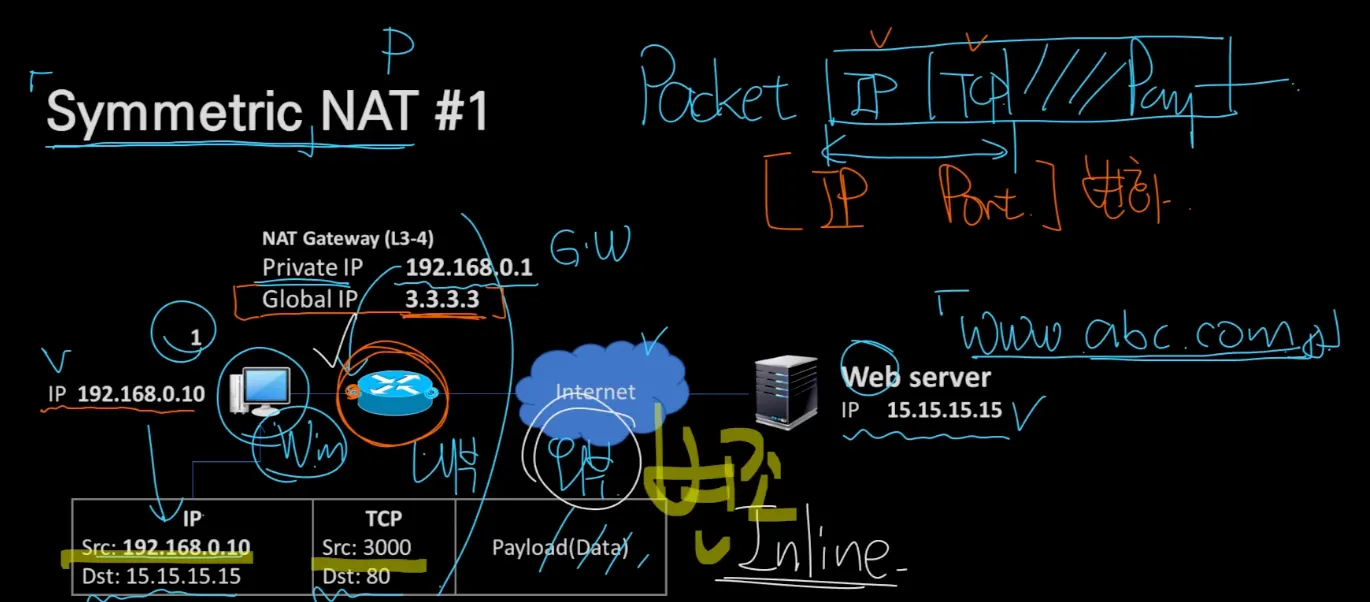

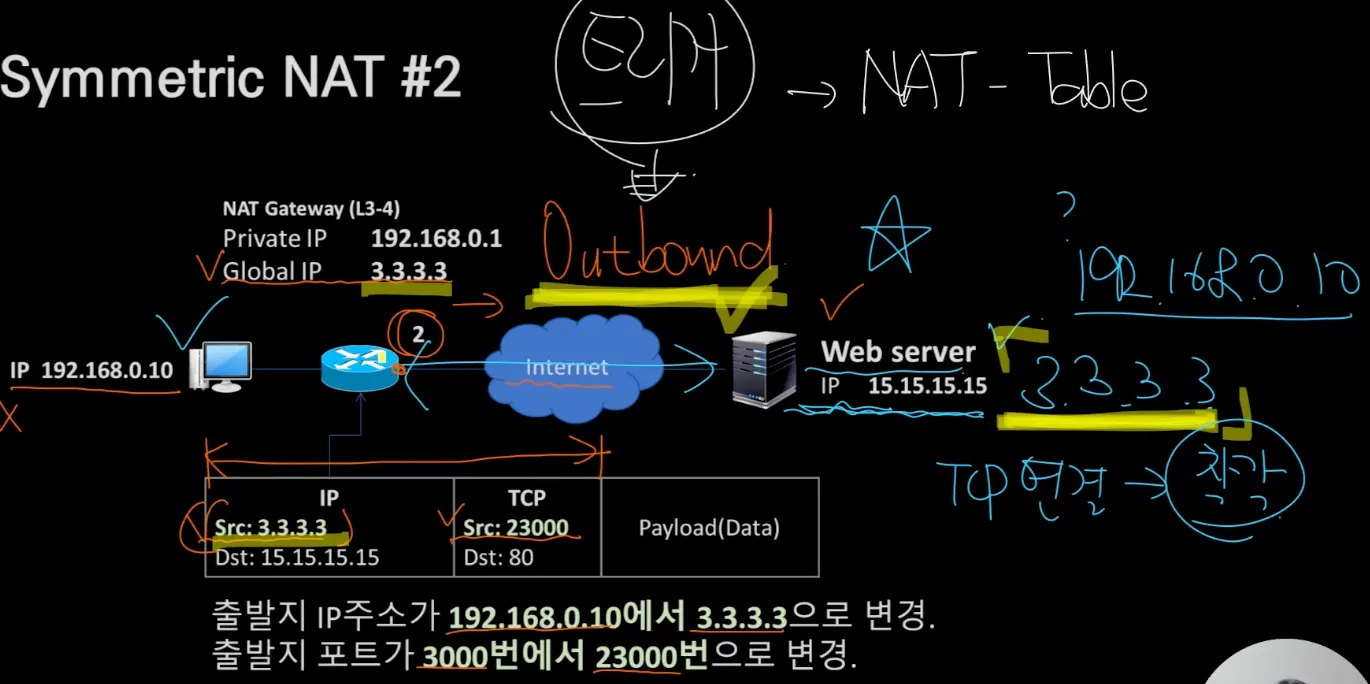

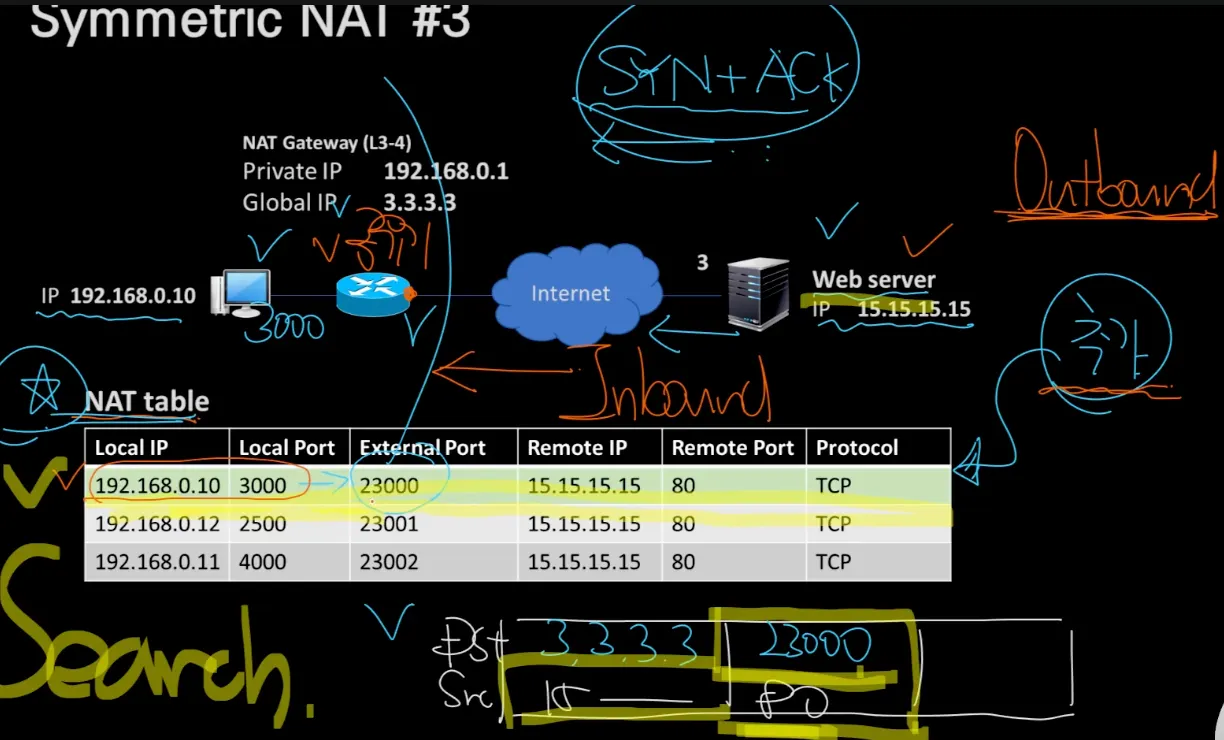

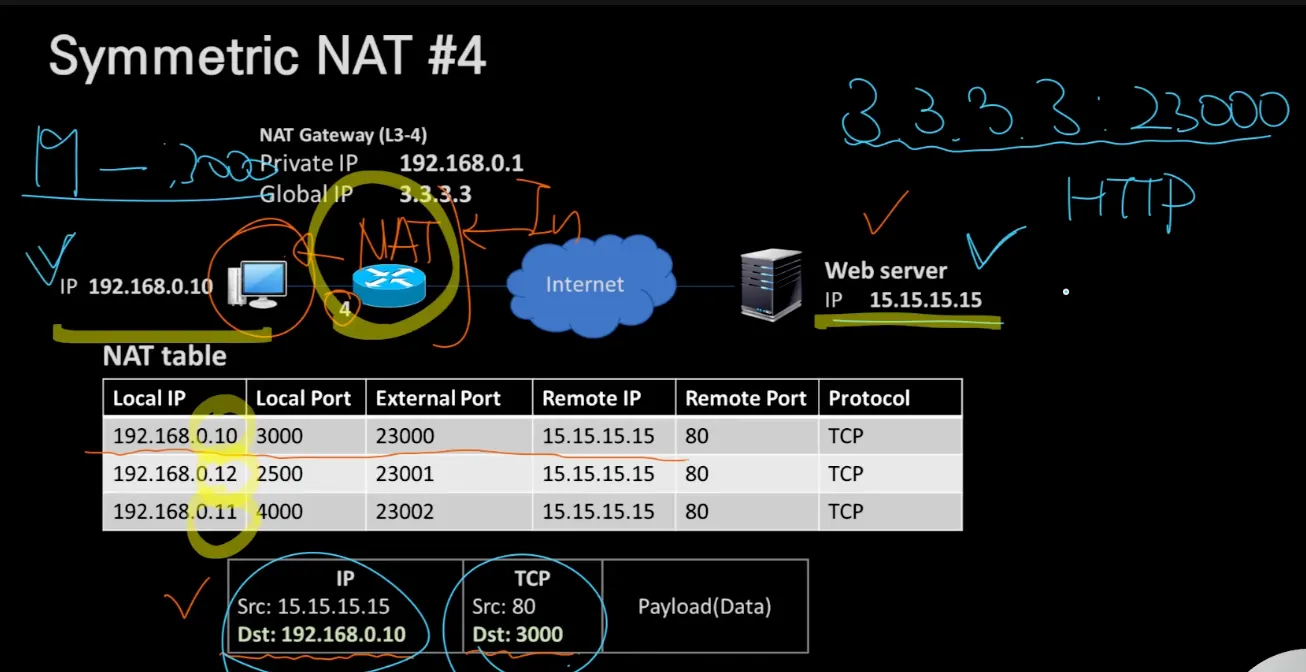

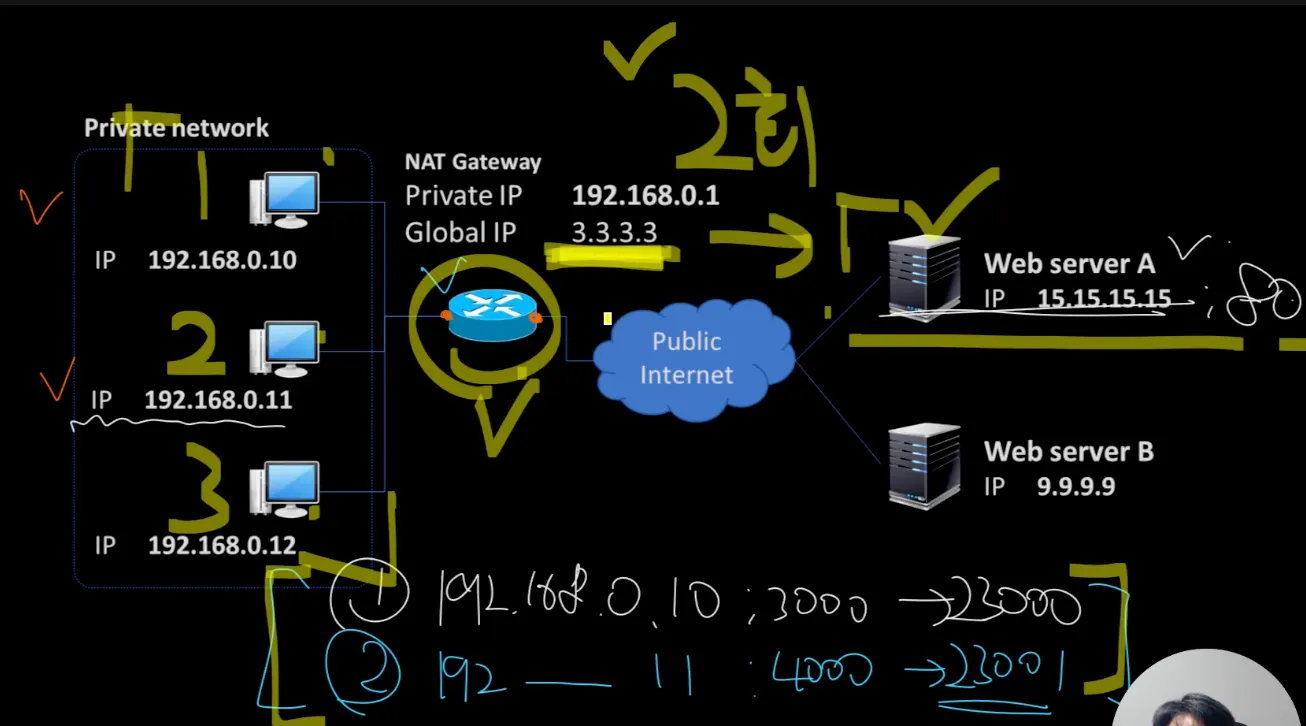

Symmetric NAT

•

최초 패킷이 생성될 때 출발지는 Private IP와 Port가 매핑이 된다.

•

NAT Gateway를 Outbound로 통과할 때 NAT Gateway의 Public IP와 Port로 변경된다.

•

이 때 NAT Gateway는 Inline 구조이다.

•

목적지 서버에서 응답이 Inbound로 돌아오면 NAT Gateway가 저장해둔 NAT Table에서 Private Network의 PC를 찾는다.

•

목적지를 NAT Table에서 찾은 원래의 Private IP와 Port로 변경하여 응답을 보낸다.

•

실제로는 2개의 Host가 접속했지만 목적지인 Web Server A 입장에서는 같은 Host가 2번 접속했다고 인식한다.